- Auf dieser Seite

- Was ist «Digital Identity Management»?

- Warum ist Digital Identity Management wichtig?

- Arten digitaler Identitäten

- Was ist Identity and Access Management?

- Die aktuellen Herausforderungen von Digital Identity Management

- Was spricht dafür – oder dagegen –, die Verwaltung digitaler Identitäten auszulagern?

- Betriebsmodelle für Digital-Identity-Systeme

- Die Kraft der digitalen Transformation mit gezielter Unterstützung nutzen

Im Zeitalter der digitalen Transformation ist die Verwaltung digitaler Identitäten – oder «Digital Identity Management» – ein entscheidender Faktor für Unternehmen, die ihre Cybersicherheit verbessern, das Vertrauen ihrer Kunden stärken und die gesetzlichen Vorschriften einhalten wollen.

Erfahren Sie mehr über die transformative Kraft von Digital Identity Management, worum es dabei geht und warum Unternehmen es sich nicht leisten können, das Thema zu ignorieren. Machen Sie sich mit den damit verbundenen Herausforderungen vertraut und finden Sie heraus, ob Outsourcing für Ihr Unternehmen eine Option ist, indem Sie die Risiken und die Vorteile vergleichen.

Was ist «Digital Identity Management»?

Digital Identity Management bezieht sich auf die Prozesse und die Technologien, die innerhalb eines Systems verwendet werden, um Informationen über die Identität von Einzelpersonen oder Einheiten zu verwalten und zu schützen. Es umfasst sowohl die Erstellung als auch die Pflege und die Nutzung digitaler Identitäten. Unter die Verwaltung von Identitäten fallen eine Vielzahl von Komponenten und Verfahren wie Authentifizierung, Autorisierung und Identity Governance.

Warum ist Digital Identity Management wichtig?

Daten sind heute das wertvollste Gut. Das bestätigen die permanent zunehmenden Cyberangriffe.

Gemäss dem Bundesamt für Statistik stieg die digitale Kriminalität in der Schweiz 2023 um 31,5%. Das entspricht insgesamt 43'839 Straftaten. Grund dafür war insbesondere die Zunahme von Fällen von Phishing (+69,8%) sowie von Missbrauch von Online-Zahlungssystemen bzw. einer fremden Identität für betrügerische Zwecke (+66,1%).

Heute, da digitale Interaktionen alltäglich sind, müssen sich Menschen aber auf den Schutz ihrer Identitäten und persönlichen Informationen verlassen können. Ein wirksames Digital Identity Management bietet diesen Schutz. Denn es prüft anhand starker Authentifizierungsmethoden, ob eine Person die ist, für die sie sich ausgibt.

Heute, da digitale Interaktionen alltäglich sind, müssen sich Menschen aber auf den Schutz ihrer Identitäten und persönlichen Informationen verlassen können. Ein wirksames Digital Identity Management bietet diesen Schutz. Denn es prüft anhand starker Authentifizierungsmethoden, ob eine Person die ist, für die sie sich ausgibt.

Die Verwaltung digitaler Identitäten spielt ebenso eine wichtige Rolle dabei, Unternehmen vor Datenschutzverletzungen zu bewahren. Strenge Zugangskontrollen und eine laufende Überwachung der Identitätsbewegungen helfen Unternehmen, das Risiko von Cyberangriffen und Datenlecks zu minimieren. Damit schützen sie nicht nur ihre Vermögenswerte, sondern auch ihren Ruf und das Vertrauen in sie.

Neben Nutzervertrauen und Sicherheit ist heute die Einhaltung regulatorischer Vorgaben ein Aspekt des Identity Management, der zwingend erfüllt sein muss. Bestimmungen wie die DSGVO, HIPAA, SOX und das Schweizer Datenschutzgesetz (DSG) legen strenge Anforderungen fest, wie personenbezogene und sensitive Informationen zu handhaben sind. Wer sich daran hält, erfüllt nicht nur die rechtlichen Vorgaben, sondern vermeidet auch erhebliche Sanktionen.

Identity Management ist daher entscheidend, um in der digitalen Welt die Sicherheit, das Vertrauen und die rechtlichen Standards aufrechtzuerhalten.

Arten digitaler Identitäten

Bei einer digitalen Identität handelt es sich um die Informationen und die Daten, die eine Person in der digitalen Welt identifizieren. Sie besteht aus einer Reihe von Attributen und Anmeldedaten (z.B. Name, Geburtsdatum, E-Mail-Adresse), biometrischen Merkmalen sowie Zertifikaten und Passwörtern oder anderen kryptografischen Schlüsseln. Eine Person kann gleichzeitig verschiedene digitale Identitäten haben.

Eine Mitarbeiter-ID erlaubt es den Angestellten, auf das interne Netzwerk zuzugreifen. Dem Unternehmen ermöglicht sie, Berechtigungen zu verwalten, die Performance zu überwachen sowie die Einhaltung der Vorschriften zu gewährleisten, indem es Verstösse gegen Richtlinien und risikobehaftete Zugriffe erkennt.

Eine Kunden-ID wiederum erlaubt es, die Sicherheit von Online-Shoppern zu erhöhen. Zugleich gewinnt der Anbieter Erkenntnisse über die Vorlieben und die demografischen Merkmale der Shopper, sodass er Sicherheit und Nutzererlebnis optimal ausbalancieren kann.

Um eine besondere Art von Kunden-ID handelt es sich bei der E-Banking-ID. Bei dieser sind die Sicherheitsanforderungen deutlich höher. Die E-Banking-ID gewährt Zugang zu digitalen Bankdienstleistungen, Kontoinformationen oder der Abwicklung von Transaktionen. Damit sie das höhere Mass an Sicherheit gewährleisten können, müssen die Anbieter – d.h. Finanzinstitute – verschiedene Metriken erheben, insbesondere Daten zum Verhalten.

Die Behörden-ID ermöglicht es Bürgerinnen und Bürgern, rund um die Uhr amtliche Dienstleistungen nachzufragen. Dies fördert die Nutzung der digitalen Kanäle und spart den aufwendigen Gang zum Amt, da die Privatsphäre gewährleistet ist.

Was ist Identity and Access Management?

Definition

Identity and Access Management (IAM) bezeichnet ein Regelwerk von Strategien und Technologien, das sicherstellt, dass die richtigen Personen zur richtigen Zeit und aus den richtigen Gründen Zugang zu den richtigen Ressourcen haben. Es umfasst die systemübergreifende Verwaltung von Identitäten und Berechtigungen. Damit fördert IAM die Sicherheit und die Einhaltung regulatorischer Vorgaben.

Je nach Art der verwalteten Identitäten gibt es verschiedene Ausprägungen von IAM. Sie alle beruhen bis zu einem bestimmten Grad auf den folgenden Schlüsselkonzepten:

- Identifikation: Eindeutiges Identifizieren von Personen und Einheiten

- Authentisierung: Überprüfen einer Nutzeridentität anhand von Anmeldedaten oder anderen Elementen

- Autorisierung: Gewähren der je nach Rolle und Berechtigungen angemessenen Zugriffsrechte

- Accounting (oder Auditing): Protokollieren und Überwachen der Nutzeraktivitäten aus Sicherheits- und Compliance-Gründen

- Life Cycle Management: Verwalten der Nutzeridentitäten über den gesamten Lebenszyklus hinweg – von der Erstellung bis zur Löschung oder Deaktivierung

- Integration und Föderation: Anbinden der IAM-Systeme an andere Applikationen und Unterstützen einer föderierten Identitätsverwaltung

EIAM, CIAM und DIM – diverse Anwendungsfälle und ihre Unterschiede

Ein Enterprise IAM (EIAM) verwaltet und sichert primär digitale Identitäten von Mitarbeitenden innerhalb eines Unternehmens. Es kontrolliert den Zugriff auf Ressourcen auf der Basis von Rollen, Nutzerattributen und Richtlinien. Es optimiert zudem die Authentifizierungs-, Autorisierungs- und Nutzerverwaltungsprozesse für Mitarbeiter-IDs.

Ein Enterprise IAM (EIAM) verwaltet und sichert primär digitale Identitäten von Mitarbeitenden innerhalb eines Unternehmens. Es kontrolliert den Zugriff auf Ressourcen auf der Basis von Rollen, Nutzerattributen und Richtlinien. Es optimiert zudem die Authentifizierungs-, Autorisierungs- und Nutzerverwaltungsprozesse für Mitarbeiter-IDs.

Customer Identity and Access Management (CIAM) bezieht sich auf die Authentifizierung und Autorisierung von Kundenidentitäten. Es spielt eine Schlüsselrolle beim Schutz von Personen vor Cyberbedrohungen. Der Schwerpunkt von CIAM liegt auf Sicherheit und Integration, um das bestmögliche Nutzererlebnis zu bieten.

Decentralized Identity Management (DIM), auch bekannt als Self-Sovereign Identity (SSI), dezentralisiert die Kontrolle der Identitätsverwaltung – sie gibt den Nutzenden die Hoheit über ihre Daten zurück. DIM umfasst oft Technologien wie Blockchain. Es erhöht zwar den Schutz der Privatsphäre und senkt das Risiko zentraler Datenschutzverletzungen, kann in der Handhabung aber komplexer sein.

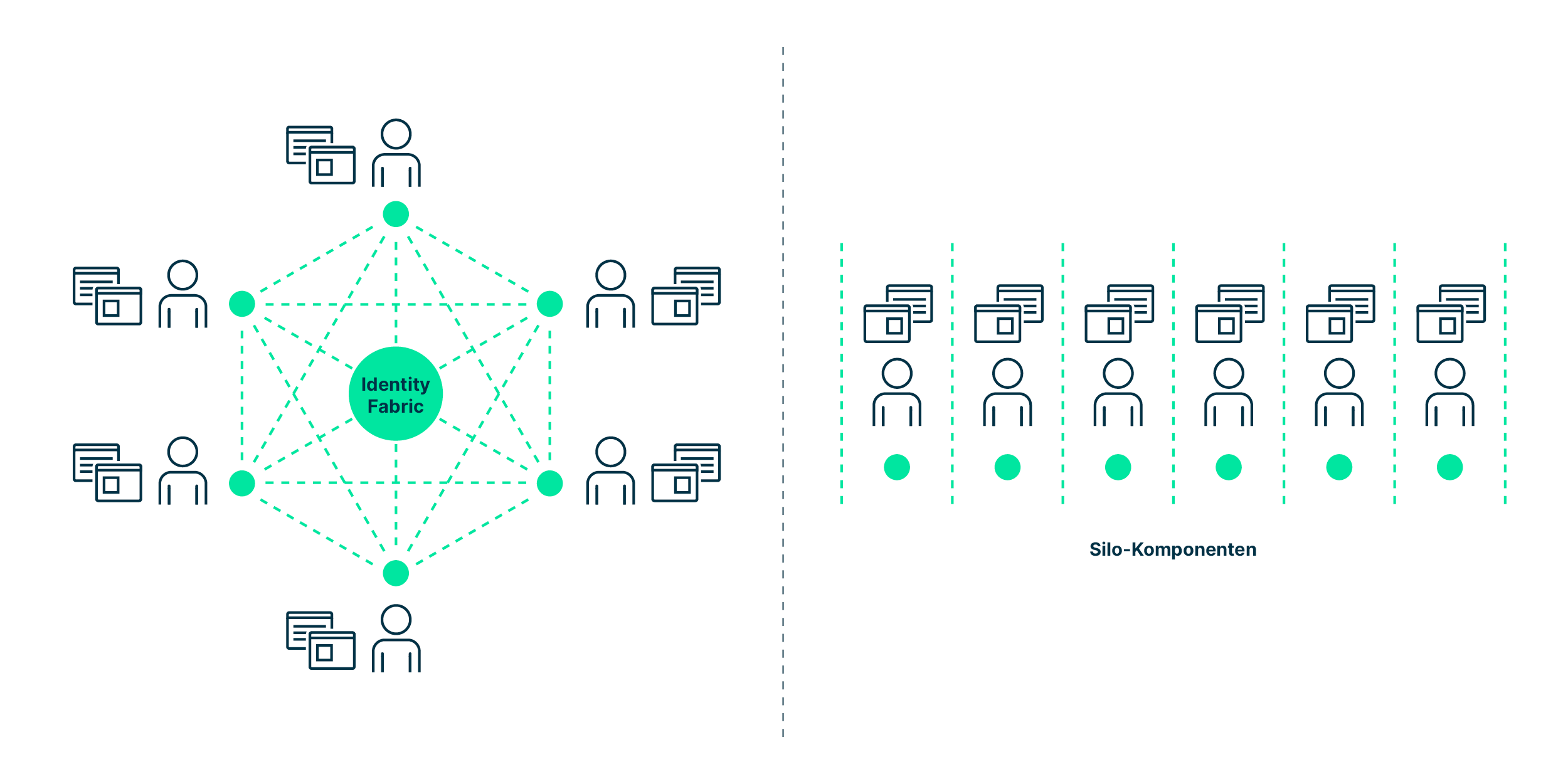

Die nächsthöhere Stufe von IAM: Identity Fabrics

Identity Fabrics ist ein innovatives Konzept bzw. eine Methode, die IAM revolutioniert. Als übergeordneter architektonischer Rahmen innerhalb von IAM verfolgt Identity Fabrics einen zentralisierten Ansatz, um einen Überblick über alle Nutzenden sowie deren Zugriffsrechte zu bieten. Im Gegensatz zu einem Silo-Modell vereinfacht diese einheitliche Sichtweise die Verwaltung von Identitäten und stärkt deren Sicherheit, indem sie das Potenzial unberechtigter Zugriffe minimiert. Im Wesentlichen ermöglicht es Identity Fabrics, logische IAM-Infrastrukturen strategisch aufzubauen, und verbessert so Sicherheit und Effizienz.

Die aktuellen Herausforderungen von Digital Identity Management

Die Verwaltung digitaler Identitäten ist elementar für die Unternehmenstätigkeit. Die damit verbundenen Herausforderungen wirken sich deshalb auf verschiedenen Ebenen auf den Betrieb aus, z.B. die Ressourcen, Technologien und Prozesse. Aus diesem Grund ist es enorm wichtig, diese Herausforderungen und den Umgang damit zu verstehen.

Im Folgenden beleuchten wir die grössten Herausforderungen des Digital Identity Management:

- Ressourcenknappheit

- komplexe Verwaltung von Systemen und Identitäten

- Notwendigkeit, sich rasch anzupassen

- sich ändernde geschäftliche Anforderungen

- rechtliche Vorgaben und deren Einhaltung

Ressourcenknappheit

Digital Identity Management gestaltet sich insbesondere dann schwierig, wenn zwei Arten von Ressourcen knapp sind:

Das sind erstens die personellen Ressourcen. Denn um digitale Identitäten sicher zu verwalten, braucht es eine Reihe hoch qualifizierter Mitarbeitender, die schwer zu finden sind: von IT Administrators, Application Owners und Security Analysts über Compliance und Data Protection Officers bis hin zu Cloud Specialists.

Zweitens sind die finanziellen Ressourcen entscheidend: Kleinere Unternehmen oder solche mit begrenzten IT-Budgets verfügen möglicherweise nicht über die Mittel, um IAM Specialists einzustellen, zu schulen und zu halten oder in die notwendigen Technologien zu investieren.

Komplexe Verwaltung von Systemen und Identitäten

Es sind mehrere miteinander verknüpfte Faktoren, die Digital Identity Management derart komplex machen und den Bedarf an hoch qualifizierten Mitarbeitenden befeuern:

- Verschiedene Systeme und Applikationen

Identity Management muss in zahlreiche Systeme, Applikationen und Plattformen integriert werden, für die alle eigene Anforderungen und Protokolle bestehen. - Authentifizierungsmethoden

Um unterschiedliche Authentifizierungsmethoden wie Passwörter, biometrische Merkmale und Multifaktor-Authentifizierung (MFA) einzuführen und zu verwalten, braucht es moderne Technologie und eine enge Koordination. - Autorisierung und Zugriffskontrolle

Das Definieren und Durchsetzen von Richtlinien über die granulare Zugriffskontrolle, z.B. Role-Based Access Control (RBAC) und Attribute-Based Access Control (AABC), erfordert eine detaillierte Planung und laufende Updates. - Verwalten des Nutzer-Lebenszyklus

Von Onboarding und Provisionierung bis hin zu Deprovisionierung und Offboarding – um den gesamten Lebenszyklus von Nutzeridentitäten zu verwalten, braucht es straffe und automatisierte Prozesse. Nur so lassen sich Änderungen effizient einpflegen. - Sicherheit und Umgang mit Bedrohungen

Um sich vor vielfältigen Bedrohungen wie Phishing, Brute-Force-Angriffen und Insider-Risiken zu schützen, bedarf es aktueller Technologien und steter Wachsamkeit. - Skalierbarkeit

Das Gewährleisten, dass ein Identity-Management-System im Fall von Wachstum, zusätzlichen Nutzenden und höheren Datenvolumen skalierbar ist, ohne dass dies auf Kosten der Performance oder der Sicherheit geht, sorgt für zusätzliche Komplexität. - Interoperabilität

Interoperabilität zwischen verschiedenen Identity-Management-Lösungen und -Standards (z.B. SAML, OAuth und OpenID Connect) lässt sich nur mit sorgfältiger Planung und Einführung erreichen.

Notwendigkeit, sich rasch anzupassen

In der sich stetig wandelnden digitalen Welt muss sich ein Unternehmen auf verschiedenen Ebenen rasch anpassen:

- Sicherheitsbedrohungen

Durch neue Technologien und damit Schwachstellen ergeben sich neue Angriffsvektoren. Führen Unternehmen laufend aktuelle Sicherheitsmassnahmen ein, sind sie solchen Bedrohungen einen Schritt voraus. - Reaktion auf einen Vorfall (Incident Response)

Kommt es zu einer Sicherheitsverletzung oder einem anderen Vorfall, ist die rasche Anpassung der Identity-Management-Verfahren entscheidend, um die Auswirkungen zu mildern, die Systeme zu schützen und künftige Vorfälle zu vermeiden. - Einhalten der gesetzlichen Bestimmungen

Die gesetzlichen Bestimmungen und die Standards für deren Einhaltung werden regelmässig aktualisiert, um neue Sicherheitsbedenken zu berücksichtigen und Nutzerdaten zu schützen. Wollen Unternehmen die veränderten Anforderungen erfüllen und rechtliche Sanktionen vermeiden, müssen sie rasch auf diese Entwicklungen reagieren. - Nutzererwartungen

Da sich die Nutzenden immer mehr an schnelle und nahtlose Online-Erfahrungen gewöhnen, müssen Unternehmen ihre Lösungen stets auf dem neusten Stand halten. Denn nur wenn sie einen effizienten und unkomplizierten Zugang bieten, gelingt es Unternehmen, die Kundenzufriedenheit und die Produktivität hochzuhalten. - Wettbewerbsvorteil

In einem schnelllebigen Geschäftsumfeld kann die Fähigkeit, sich rasch anzupassen und fortschrittliche Identity-Management-Lösungen zu integrieren, einen Wettbewerbsvorteil bringen: Sie erhöht die Sicherheit, die betriebliche Effizienz und insbesondere das Vertrauen der Kunden.

Sich ändernde geschäftliche Anforderungen

Die Menschen interagieren immer mehr digital. Diesem Umstand sollten sich Unternehmen laufend anpassen und ihr Geschäftsmodell auf die technologische Entwicklung ausrichten.

- Benutzerfreundlichkeit oder höhere Sicherheit?

Nutzende erwarten bequemen und raschen Zugang. Dies kann stabilen Sicherheitsmassnahmen zuwiderlaufen, die sich – zu Recht – immer stärker zu einer harten Anforderung von Nutzenden entwickeln. Der Schutz vor Identitätsbetrug oder -diebstahl beispielsweise soll so zuverlässig und nahtlos sein wie beim Vorzeigen der physischen ID im realen Leben. Benutzerfreundlichkeit und Sicherheit im Gleichgewicht zu halten, ist eine konstante Herausforderung. - Agilität und Flexibilität

Im Zuge aufkommender Methodologien wie Agile, Lean Development und SAFe ändern sich geschäftliche Anforderungen rasant – sie richten sich an den Markttrends und den Kundenbedürfnissen aus und erfordern eine Anpassung der IT-Strategie. Deshalb müssen Identity-Management-Systeme flexibel genug sein, um neue Projekte, Technologien oder organisatorische Änderungen zu integrieren. - Technologische Schulden («technological debt»)

Fulminante technologische Entwicklungen wie Blockchain und KI, aber auch Paradigmenwechsel wie Containerization und Verlagerung in die Cloud eröffnen ganz neue Möglichkeiten für die Verwaltung digitaler Identitäten. Für Unternehmen kann die Einführung und die professionelle Handhabung solch neuer Technologien eine enorme Herausforderung darstellen, da sie z.B. nicht ohne (schwierig zu findende) Fachleute oder finanzielle Ressourcen zu meistern ist.

Rechtliche Vorgaben und deren Einhaltung

Um sicherzustellen, dass Identity-Management-Praktiken die immer zahlreicheren regulatorischen Vorgaben (z.B. DSGVO und DSG) erfüllen, braucht es eine Überwachung, eine Revision und ein Berichtswesen. Hinzu kommt, dass personenbezogene Daten peinlich genau gepflegt werden müssen, um die Privatsphäre der Nutzenden zu schützen und die Zustimmung zum Sammeln und Verwenden von Daten zu verwalten.

Datenschutz

Ein zentrales Thema bei der Verwaltung digitaler Identitäten ist der Datenschutz. Das revidierte DSG, das seit 1. September 2023 in Kraft ist, trägt den modernen Sicherheitsbedrohungen Rechnung und schützt die persönlichen Daten von Schweizer Bürgerinnen und Bürgern besser. Die Revision brachte einige wesentliche Änderungen mit sich. Zum Beispiel müssen Unternehmen:

- gegenüber einer Person klar kommunizieren, wie sie Daten speichern, verarbeiten und nutzen.

- die aktuellen Datenschutz- und Bearbeitungsgrundsätze bereits in die Planung und das Design von Applikationen einfliessen lassen, um der Privatsphäre der Nutzenden Rechnung zu tragen.

- der betroffenen Person einen Cyberangriff oder eine Sicherheitsverletzung so schnell wie möglich melden, um rechtliche Sanktionen und weitere Komplikationen zu vermeiden.

Inzwischen sollten Unternehmen die notwendigen Massnahmen getroffen haben, z.B. Revision der Daten, Aktualisierung der Datenschutzrichtlinien, Stärken der Sicherheit und Ernennen eines DPO.

Eine staatlich ausgegebene E-ID könnte Unternehmen organisatorisch massiv entlasten. Gemäss der Botschaft des Bundesrats vom November 2023 zum kommenden E-ID-Gesetz wird die E-ID aber frühestens 2026 erhältlich sein. Bis dahin sind noch eine Reihe von Fragen zu beantworten.

FINMA Outsourcing-Richtlinien der FINMA

Angesichts der oben beschriebenen Herausforderungen, die Digital Identity Management mit sich bringt, könnte Outsourcing ein gangbarer Weg sein. Die FINMA, die sich als unabhängige Aufsichtsbehörde über den schweizerischen Finanzmarkt für den Schutz der Finanzmarktkunden einsetzt, hat ein Rundschreiben zum Outsourcing von Dienstleistungen herausgegeben. Zusammengefasst:

- Definition

Ein Outsourcing (Auslagerung) […] liegt vor, wenn ein Unternehmen einen Dienstleister beauftragt, selbständig und dauernd eine für die Geschäftstätigkeit des Unternehmens wesentliche Funktion ganz oder teilweise zu erfüllen. Wesentlich sind jene Funktionen, von denen die Einhaltung der Ziele und Vorschriften der Finanzmarktaufsichtsgesetzgebung signifikant abhängt. - Anforderungen an auslagernde Unternehmen

- Unternehmen müssen über die ausgelagerten Funktionen ein aktuell zu haltendes Inventar führen.

- Entsprechend den mit der Auslagerung verfolgten Zielen sind die Anforderungen an die Leistungserbringung vor Vertragsschluss festzulegen und zu dokumentieren.

- Werden mehrere Funktionen an den gleichen Dienstleister ausgelagert, so ist dem Konzentrationsrisiko Rechnung zu tragen.

- Der Dienstleister hat Gewähr für eine dauerhafte Leistungserbringung zu bieten.

- Die ausgelagerte Funktion ist in das interne Kontrollsystem des Unternehmens zu integrieren und unternehmensintern ist eine verantwortliche Stelle zu definieren, die für die Überwachung und Kontrolle des Dienstleisters zuständig ist.

- Verantwortung

Das Unternehmen trägt gegenüber der FINMA weiterhin die selbe Verantwortung, wie wenn es die ausgelagerte Funktion selber erbringen würde. - Sicherheit

Bei sicherheitsrelevanten Auslagerungen – namentlich im Bereich IT – legen das Unternehmen und der Dienstleister vertraglich Sicherheitsanforderungen fest. - Prüfung

Das Unternehmen und dessen Prüfgesellschaft sowie die FINMA müssen in der Lage sein, die Einhaltung der aufsichtsrechtlichen Bestimmungen beim Dienstleister zu prüfen.

Was spricht dafür – oder dagegen –, die Verwaltung digitaler Identitäten auszulagern?

Wie wir gerade gesehen haben, betreffen die Herausforderungen bei der Verwaltung digitaler Identitäten sämtliche Unternehmensebenen. Beispielsweise nehmen Angreifer gern den Menschen als schwächstes Glied ins Visier, aufsehenerregende Datenschutzverletzungen können Betrieb und Vertrauen gefährden, gängige Prozesse bieten ein unzureichendes Nutzererlebnis und weltweit unterschiedliche Bestimmungen zu Privatsphäre und Datenschutz tun ihr Übriges.

Künftig dürfte die digitale Transformation weiter an Dynamik gewinnen. Unternehmen, die auf Nummer sicher gehen und sich auf ihr Kerngeschäft konzentrieren wollen, sollten deshalb die Möglichkeit prüfen, die Verwaltung digitaler Identitäten an einen professionellen Anbieter auszulagern. Vergleichen wir das «In-house»- und das «Outsourcing»-Szenario.

Die grössten Vorteile bei der internen Verwaltung digitaler Identitäten

Es gibt eine Reihe überzeugender Gründe für ein Unternehmen, seine digitalen Identitäten intern zu verwalten:

- Sicherheitskontrolle

Dank einer direkten Übersicht lassen sich gezielte Sicherheitsmassnahmen treffen, um bekannten Bedrohungen oder Schwachstellen innerhalb des Unternehmens entgegenzuwirken. Bei einem Vorfall kann das interne Team rasch reagieren. - Einhaltung von Bestimmungen und Schutz der Privatsphäre

Die interne Verwaltung ermöglicht es, sämtliche Identitätsprozesse auf die neusten weltweiten Vorgaben zu Privatsphäre und Sicherheit abzustimmen. Sie senkt überdies das Risiko von Datenschutzverletzungen durch Dritte und ermöglicht eine engmaschigere Kontrolle der Handhabung von Daten. - Nahtlose Integration

Digital-Identity-Lösungen lassen sich flexibel gestalten, sodass sie sich nahtlos in bestehende Systeme und Prozesse einfügen, was zu einer integrierten und effizienten IT-Umgebung führt. - Kosteneffizienz

Um digitale Identitäten intern zu verwalten, sind zunächst Investitionen notwendig. Langfristig kann eine interne Lösung aber Kosten sparen, da das Unternehmen weniger von externen Dienstleistungen abhängig ist.

|

Interne Verwaltung von Identitäten |

||

|

Vorteile |

Risiken |

|

|

Sicherheit |

Gezielte Sicherheitsmassnahmen, um Bedrohungen entgegenzuwirken |

Weniger griffige Sicherheitsmassnahmen aufgrund begrenzter Ressourcen |

|

Einhaltung von Bestimmungen und Schutz der Privatsphäre |

Identitätsprozesse lassen sich auf neuste Vorgaben abstimmen |

Schwierigkeit, mit den sich ändernden gesetzlichen Vorgaben Schritt zu halten |

|

Integration |

Flexible Lösung, die sich nahtlos in bestehende Systeme und Prozesse einfügt |

Komplexe Aufgabe, die umfassende finanzielle und personelle Ressourcen erfordert |

|

Skalierbarkeit |

|

Aufwendiges Skalieren der Systeme, wenn das Unternehmen wächst |

|

Kosten |

Langfristig tiefere Kosten dank geringerer Abhängigkeit von externen Dienstleistern |

Investitionen in Technologie und Infrastruktur können begrenzte Budgets belasten |

|

Fachwissen |

Mangelnde Fachkenntnisse können zu Sicherheitslücken und ineffizienten Abläufen führen |

|

Die bekanntesten Risiken bei der internen Verwaltung digitaler Identitäten

Wie üblich gibt es eine Kehrseite der Medaille. Wollen Sie digitale Identitäten intern verwalten, sollten Sie sich der folgenden Risiken bewusst sein:

- Sicherheitslücken

Begrenzte Ressourcen können Unternehmen davon abhalten, griffige Sicherheitsmassnahmen einzuführen. Das macht die Systeme anfälliger für Cyberangriffe, Datenschutzverletzungen und unerlaubte Zugriffe. - Einhaltung regulatorischer Vorgaben

Es kann sich als schwierig erweisen, mit den sich ständig weiterentwickelnden Bestimmungen und Standards Schritt zu halten. Damit geht ein erhöhtes Risiko einher, dass ein Unternehmen die gesetzlichen Vorgaben nicht erfüllt und sanktioniert wird. - Integration und Skalierbarkeit

Die Integration einer Digital-Identity-Lösung ist relativ komplex und erfordert umfassende finanzielle und personelle Ressourcen. Wächst das Unternehmen, kann es zudem schwierig sein, die Systeme effizient zu skalieren. Die Folge sind Performance-Probleme und betriebliche Engpässe. - Finanzielle Ressourcen

Für die Verwaltung digitaler Identitäten braucht es zunächst bedeutende Investitionen in Technologie und Infrastruktur. Das kann die finanziellen Ressourcen von kleineren Unternehmen belasten oder ein Ausschlusskriterium sein für Firmen, die IAM als unwichtig betrachten. - Mangelndes Fachwissen

Nicht jedes Unternehmen verfügt über die notwendigen Fachkenntnisse, um digitale Identitäten effizient zu verwalten. Es besteht die Gefahr von Fehlkonfigurationen, Sicherheitslücken und ineffizienten Abläufen.

Die grössten Vorteile bei der externen Verwaltung digitaler Identitäten

Entscheidet sich ein Unternehmen dafür, die Verwaltung digitaler Identitäten auszulagern, ermöglicht ihm dies einen ganzheitlichen Ansatz. Indem es mit einem spezialisierten Anbieter zusammenarbeitet, kann es sichergehen, dass sämtliche erwähnten Herausforderungen angepackt werden. Wenig überraschend sind die Vorteile beim Outsourcing ähnlich wie jene bei der internen Verwaltung, jedoch deutlich ausgeprägter:

- Höhere Sicherheit

Ein spezialisierter Anbieter besitzt die notwendigen technologischen Ressourcen und das Wissen, um griffige Sicherheitsmassnahmen einzuführen, die das Unternehmen vor den sich ständig wandelnden Cyberbedrohungen und unerlaubtem Zugriff schützen. Der Anbieter kümmert sich zudem regelmässig um Sicherheits-Patches und System-Updates.

Herausforderung «Sich ändernde geschäftliche Anforderungen» - Einhaltung aller regulatorischen Vorgaben

Mit der Auslagerung an einen Anbieter, der mit den regulatorischen Vorgaben vertraut ist, senkt ein Unternehmen sein Risiko für Datenschutzverletzungen und Sanktionen. Standardlösungen punkten oft mit «compliant by design» und «secure by design», d.h. die aktuellen regulatorischen Anforderungen und Sicherheitsstandards fliessen von Beginn an in die Entwicklung ein.

Herausforderung «Rechtliche Vorgaben und deren Einhaltung» - Optimale Integration

Standardlösungen lassen sich dank Konnektoren und APIs nahtlos in bestehende IT-Infrastruktur und Applikationen integrieren. Das verringert sowohl den Aufwand als auch das technische Wissen, die es üblicherweise braucht, um Systeme mit verschiedenen Anforderungen und Protokollen anzubinden.

Herausforderung «Komplexe Instandhaltung der Systeme» - Höhere Skalierbarkeit und Flexibilität

Standardlösungen skalieren mit den Bedürfnissen eines Unternehmens. Wächst es oder verändert es sich, sind Systemanpassungen einfach möglich. Diese Flexibilität erleichtert das Erfüllen der Identitäts-Anforderungen mittelfristig.

Herausforderung «Sich ändernde geschäftliche Anforderungen» - Tiefere Betriebskosten

Bei einem Outsourcing entfallen die bedeutenden Anfangsinvestitionen in Infrastruktur, Software und Fachleute. Der Anbieter stellt alles Notwendige bereit. Die Anlagekosten verwandeln sich so in vorhersehbare Betriebskosten und der finanzielle Gesamtaufwand sinkt.

Herausforderung «Ressourcenknappheit (finanziell)» - Einfacherer Zugang zu Fachwissen

Es gibt spezialisierte Anbieter für Identity Management, die fundiertes Wissen über die aktuellen Technologien und die bewährten Praktiken besitzen. Dank diesem Wissen lässt sich eine Identity-Management-Lösung zügiger einführen und effizienter verwalten, was die digitale Transformation beschleunigt. Das interne IT-Team kann sich somit strategischen Initiativen und seinen Kernaufgaben widmen.

Herausforderung «Ressourcenknappheit (personell)» - Kürzere Einführungszeit

Handelt es sich um eine Standardlösung, können externe Anbieter Identity-Management-Systeme deutlich schneller einspielen, als dies im Fall einer internen Lösung möglich ist. Dank des raschen Deployments sind Unternehmen Sicherheitsbedrohungen einen Schritt voraus und überdies in der Lage, auf Vorfälle zu reagieren und das Benutzererlebnis zu verbessern.

Herausforderung «Notwendigkeit, sich rasch anzupassen»

|

Externe Verwaltung von Identitäten |

||

|

Vorteile |

Risiken |

|

|

Sicherheit |

Notwendige technologische Ressourcen und Wissen, um Unternehmen vor Bedrohungen zu schützen, sind gewährleistet |

Keine direkte Kontrolle über die Identitätsprozesse und Massnahmen zur Datensicherheit |

|

Einhaltung von Bestimmungen und Schutz der Privatsphäre |

Geringeres Risiko für Datenschutzverletzungen dank Fachwissen und Lösungen, die «compliant by design» sind |

Einhalten der länderspezifischen regulatorischen Vorgaben |

|

Integration |

Standardlösungen lassen sich nahtlos in bestehende IT-Infrastruktur und Applikationen integrieren |

Möglicherweise technisch komplex und kostspielig |

|

Skalierbarkeit |

Standardlösungen skalieren mit den Bedürfnissen eines (wachsenden) Unternehmens |

|

|

Kosten |

Anfangsinvestitionen in Infrastruktur, Software und Fachleute entfallen |

|

|

Fachwissen |

Fachwissen erlaubt schnellere Einführung und effizientere Verwaltung von Identity-Lösungen, was die digitale Transformation beschleunigt |

|

|

Implementierung |

Schnelleres Deployment und damit unmittelbar höhere Sicherheit |

|

|

Transparenz |

Möglicherweise mangelnde Transparenz bezüglich Verwaltung, Speicherung und Schutz der Daten |

|

|

Individuelle Anpassung |

Ist die externe Lösung nicht auf ein Unternehmen abgestimmt, kann dies Funktionalität und Performance beeinträchtigen |

|

|

|

|

|

Die bekanntesten Risiken bei der externen Verwaltung digitaler Identitäten

Obwohl die externe Verwaltung digitaler Identitäten für ein Unternehmen vielerlei Vorteile hat, sollten auch die Risiken berücksichtigt werden. Dies sind die wichtigsten:

- Verlust von direkter Kontrolle und Sicherheit

Die Verwaltung digitaler Identitäten auszulagern, bedeutet, die direkte Kontrolle über die Identitätsprozesse und Massnahmen zur Datensicherheit abzugeben. - Regulatorische Vorgaben und deren Einhaltung

Die Datenschutzgesetze unterscheiden sich von Land zu Land. Sämtliche geltenden Bestimmungen einzuhalten, kann deshalb schwierig sein. Bei einem Outsourcing kommt oft der grenzüberschreitende Datentransfer hinzu, was Bedenken auslösen kann zur Datenhoheit und zum angemessenen Schutz im Domizilland des Anbieters. - Integration und Systemkompatibilität

Die Integration einer externen Identity-Management-Lösung in das Unternehmenssystem kann sich als technisch knifflig und kostspielig erweisen. - Transparenz

Wie ein Anbieter Identitätsdaten verwaltet, speichert und schützt, ist möglicherweise nicht vollständig transparent. - Beschränkte Anpassungsfähigkeit

Unter Umständen entspricht die externe Lösung nicht gänzlich den Unternehmensbedürfnissen, was die Funktionalität und die Performance beeinträchtigen kann.

Betriebsmodelle für Digital-Identity-Systeme

Entschliesst sich ein Unternehmen, die Verwaltung digitaler Identitäten auszulagern, kann es aus einer breiten Palette von Dienstleistungen wählen: von «Ich mache alles selber» bis hin zu «Ich wähle das Rundum-Sorglos-Paket».

Entschliesst sich ein Unternehmen, die Verwaltung digitaler Identitäten auszulagern, kann es aus einer breiten Palette von Dienstleistungen wählen: von «Ich mache alles selber» bis hin zu «Ich wähle das Rundum-Sorglos-Paket».

Entwicklung und Betrieb intern («Ich mache alles selber»)

Um ein Digital-Identity-System intern zu betreiben, muss ein Unternehmen klare Ziele definieren, die passenden Technologien auswählen und einen regulativen Rahmen schaffen. Es empfiehlt sich, wie folgt vorzugehen: Bilden Sie ein qualifiziertes Team, gewährleisten Sie die nahtlose Integration des Systems in die bestehende IT-Infrastruktur, ergreifen Sie starke Sicherheitsmassnahmen wie MFA und Verschlüsselung, prüfen Sie regelmässig die Einhaltung der regulatorischen Vorgaben. Vergessen Sie nicht, den Benutzenden die bewährten Sicherheitspraktiken zu vermitteln sowie Protokolle für die Echtzeit-Überwachung und die Reaktion auf Zwischenfälle zu erstellen. Berücksichtigen Sie bei der Planung die Skalierbarkeit und aktualisieren Sie das System laufend, um neuen Bedrohungen zu begegnen und technologische Fortschritte zu integrieren.

Lösungssupport

Wählt ein Unternehmen eine externe Lösung zur Verwaltung digitaler Identitäten, ist es eventuell an Zusatzleistungen interessiert. Eine Möglichkeit ist ein Service Level Agreement (SLA) Es gewährleistet eine unmittelbare professionelle Reaktion auf einen Vorfall und bietet daher einen umfassenden Schutz. Die Antwortzeiten und die Verfügbarkeiten variieren je nach Art des SLA und der Kritikalität eines Vorfalls. Auf Wunsch ist der Lösungssupport rund um die Uhr verfügbar, einschliesslich an Feiertagen.

Tritt ein Systemproblem auf, helfen erfahrene Ingenieure mit dem notwendigen Fach- und technischen Wissen dabei, es zu lösen. Bei Bedarf werden zusätzlich Abhilfemassnahmen ergriffen.

Betrieb

Ein sogenanntes «Operations Model» ermöglicht es, die Verantwortung für den Betrieb der Lösung zu teilen. Dabei betreibt das Unternehmen die Infrastruktur, die gemeinsam mit den Backend-Applikationen in seinem Datencenter läuft, während der Anbieter den Betrieb der Lösung selbst gewährleistet.

Dieses Modell deckt die Wartung der Lösung ab (inkl. Patches, Hotfixes und Sicherheitsupdates) sowie bei Bedarf des Betriebssystems. Dank vorausschauender Wartung und Überwachung werden Probleme vermieden, früh entdeckt und – sollten sie trotzdem auftreten – gelöst.

«Operations» umfasst ebenso Themen wie Dokumentation und regelmässige «Gesundheits»-Checks, aus denen Empfehlungen abgeleitet werden zur Kapazitätssteuerung, zur Servicekontinuität und zum Umgang mit Schwachstellen.

Managed Service («Ich wähle das Rundum-Sorglos-Paket»)

Beim «Managed Service»-Modell übernimmt der Anbieter die volle Verantwortung für den Betrieb und die Verfügbarkeit der Lösung. Diese Variante entspricht einer hoch skalierbaren, Cloud-basierten SaaS-Lösung, die die grösstmögliche Performance und Ausfallsicherheit bietet.

Neben den Dienstleistungen, die im «Operations»-Modell enthalten sind, umfasst das «Managed Service»-Modell zusätzlich Themen wie Infrastruktur, Netzwerk, Überwachung, Backup und Wiederherstellung sowie das gesamte Lebenszyklus- und Release-Management der Lösung, einschliesslich Security Fixes und Produkt-Upgrades.

Die Kraft der digitalen Transformation mit gezielter Unterstützung nutzen

Die digitalen Identitäten sind ein wichtiger Baustein Ihrer Unternehmens-DNS.

Wollen Sie die digitale Transformation steuern oder gar beschleunigen, müssen Sie Ihre digitalen Identitäten auf allen Stufen sorgfältig verwalten und schützen. Damit stärken Sie nicht nur Ihre Cybersicherheit, sondern fördern auch das Kundenvertrauen und die Einhaltung der regulatorischen Vorgaben.

Ihre Ressourcen sind begrenzt? Das Thema verursacht Ihnen Bauchschmerzen?

Wie wäre es damit, die Verwaltung der digitalen Identitäten auszulagern? Analysieren Sie Ihre geschäftlichen, technischen und betrieblichen Anforderungen und wählen Sie eine Lösung, die darauf abgestimmt ist.

Wenn Sie die Aufgabe an einen vertrauenswürdigen Partner delegieren, können Sie sich sorgenfrei jenen Tätigkeiten widmen, die Ihr Unternehmen voranbringen.